由于自称是Lapsus$的组织泄露了与英伟达黑客攻击相关的数据,被盗的代码签名证书被用于远程访问未受保护的PC,在其他情况下,它被用于部署恶意软件。

根据Techpowerup的报告,这些证书被用于“开发一种新型恶意软件”,BleepingComputer将Cobalt Strike beacon、Mimikatz、后门和远程访问特洛伊木马(RAT)列为以这种方式部署的一些恶意软件。

代码签名证书是开发人员在向公众发布可执行文件和驱动程序之前用来签署它们的东西。对于Windows和其他系统用户,这是验证原始文件所有权的更安全的方法。微软要求内核模式驱动是代码签名,否则操作系统会拒绝打开文件。

如果一些流氓用NVIDIA的正版代码签署恶意软件,用户的PC可能无法在恶意软件解包之前拦截它,并对系统造成严重损害。

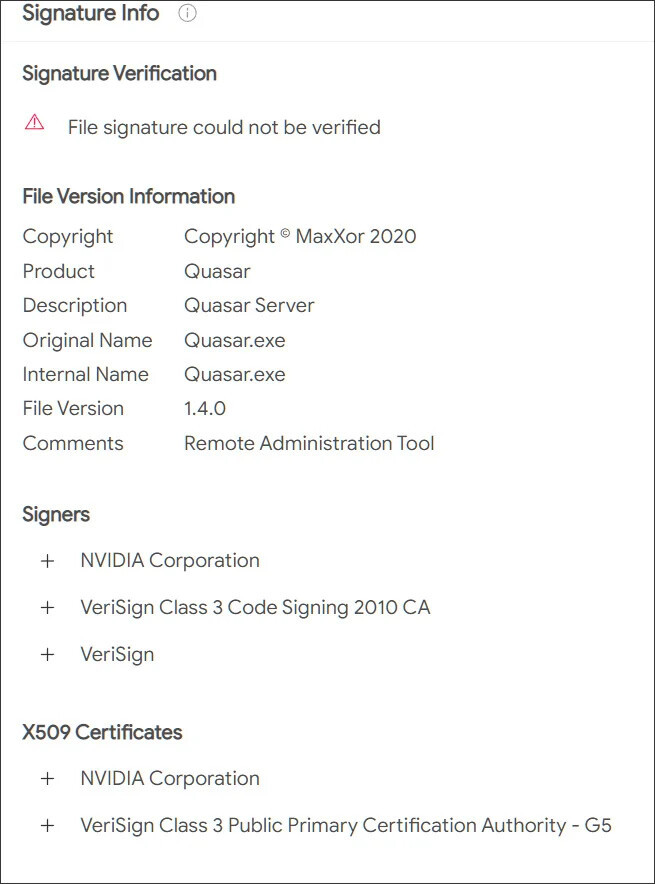

现在,这些代码与Quasar RAT一起用于签署Windows驱动程序的证书。VirusTotal目前显示“46个安全供应商和一个沙箱将该文件标记为恶意文件。”

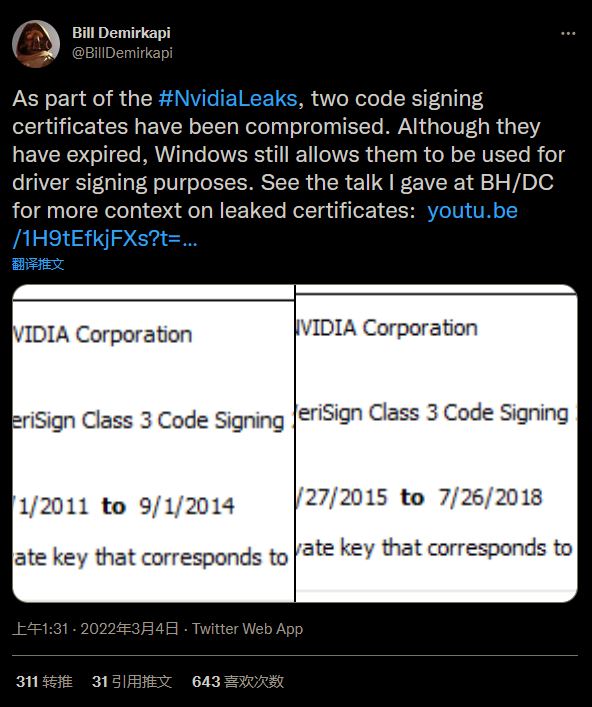

由于安全研究人员凯文博蒙特和威尔多尔曼的热情报道,BleepingComputer注意到了以下序列号:

43bb 437d 609866286 DD 839 E1 d 00309 f 5

14781 BC 862 e8dc 503 a 559346 F5 DCC 518

这两个代码实际上都是过期的NVIDIA签名,但您的操作系统仍然会让它们以相同的方式通过。